無線LANやVPNのセキュリティを強化したいけれど、「EAP-TLSって何?」「証明書って難しそう…」と感じていませんか?

本記事では、EAP-TLSの仕組みから導入手順、他方式との違いまでをやさしく丁寧に解説。

導入に迷う方でも、読み終えるころには自信を持って選べるようになります。

この記事は以下のような人におすすめ!

- EAP-TLSとは何か知りたい人

- 他の認証方式とどう違うのか分からない

- どのような場面でEAP-TLSを使うのか知りたい

EAP-TLSとは何か

EAP-TLS(Extensible Authentication Protocol – Transport Layer Security)は、企業の無線LANやVPNなどで広く採用されている最もセキュアな認証方式の一つです。

近年、ゼロトラストセキュリティやBYOD(私物端末の業務利用)が進む中で、強固なユーザー認証が求められており、EAP-TLSの重要性が再び注目されています。

1-1. EAP-TLSの概要

EAP-TLSは、EAP(拡張認証プロトコル)というフレームワークの一種であり、TLS(Transport Layer Security)を使って通信を暗号化しながら、デジタル証明書を用いて相互認証を行います。

つまり、従来のIDとパスワードによる認証とは異なり、EAP-TLSでは「クライアント側(ユーザー端末)」と「サーバー側」がお互いの正当性を証明書によって確認するため、第三者によるなりすましや中間者攻撃に極めて強いという特長があります。

1-1-1. EAP-TLSの特徴まとめ

| 特徴 | 内容 |

|---|---|

| 認証方法 | デジタル証明書による相互認証 |

| 暗号化技術 | TLS(Transport Layer Security)を使用 |

| セキュリティ強度 | 非常に高い(なりすましや盗聴に強い) |

| 主な利用シーン | 企業の無線LAN、VPN、ゼロトラスト環境など |

このように、EAP-TLSはセキュリティが極めて重要な環境に最適な認証方式と言えるでしょう。

1-2. 他のEAPメソッドとの比較

EAPには複数のメソッドが存在しますが、それぞれの特徴と用途は異なります。

EAP-TLSとよく比較されるのが、EAP-PEAPやEAP-TTLSなどの「パスワードベースの認証方式」です。

1-2-1. 主なEAP方式との比較表

| メソッド名 | 認証方式 | セキュリティ強度 | 主な特徴 |

|---|---|---|---|

| EAP-TLS | 証明書(クライアント&サーバー) | 非常に高い | 相互認証が可能。管理が複雑だが安全性はトップクラス。 |

| EAP-PEAP | サーバー証明書+ユーザー名/パスワード | 中程度 | 導入が簡単。クライアント証明書は不要。 |

| EAP-TTLS | サーバー証明書+ユーザー名/パスワード(または他方式) | 中程度 | 柔軟性があるが、PEAPと同様パスワード認証。 |

1-2-2. 導入選択のポイント

- セキュリティ重視の場合:EAP-TLSが最適

- 導入のしやすさ重視:EAP-PEAPやEAP-TTLS

- 証明書管理が可能な体制があるかが選定のカギ

したがって、EAP-TLSはセキュリティ最優先の環境に最適であり、反面、証明書の発行や管理の手間があるため、導入の際には計画的な準備が求められます。

EAP-TLSの仕組み

EAP-TLSは、強固なセキュリティを提供する一方で、他のEAPメソッドに比べて仕組みが少し複雑です。

ここでは、EAP-TLSによる認証の流れと、クライアントとサーバー間で行われる証明書のやり取りについて、図やステップを交えて詳しく解説します。

2-1. 認証フローの詳細

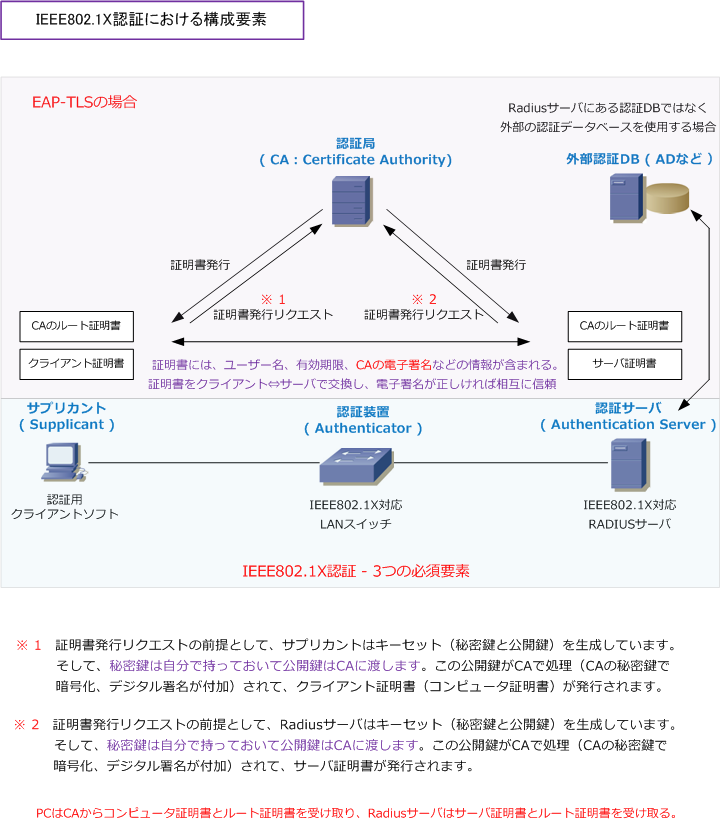

EAP-TLSの認証フローは、TLSハンドシェイクを用いたクライアントとサーバー間の相互認証プロセスで構成されます。

以下のような手順で行われます。

2-1-1. EAP-TLS認証の流れ(ステップ解説)

- EAPリクエスト/開始(Start)

認証要求がネットワークアクセス機器(例:無線LANアクセスポイント)から送信されます。 - EAPタイプの選択(EAP-TLS)

クライアントと認証サーバーがEAP-TLSを使うことに合意します。 - サーバー証明書の送信

認証サーバーが自分のデジタル証明書をクライアントに提示します。これにより、クライアントはサーバーが信頼できるかを検証します。 - クライアント証明書の送信

クライアントが自分の証明書を提示し、サーバー側もクライアントの正当性を確認します。 - TLSセッションの確立

相互認証が成功すると、TLSセッションが確立され、安全な通信チャネルが構築されます。 - EAP Success / Failure

最終的な認証結果が送られ、成功すればネットワークアクセスが許可されます。

この一連の流れによって、「なりすまし」や「中間者攻撃」などのリスクを大幅に軽減することができます。

2-2. クライアントとサーバー間の証明書交換

EAP-TLSの最大の特徴は、「双方向の証明書交換による相互認証」です。

この点が、他のパスワード認証ベースのEAP方式と大きく異なります。

2-2-1. 証明書交換の役割と意味

EAP-TLSでは、以下のようにして証明書がやり取りされます。

- サーバー証明書:

クライアントが接続先サーバーが正規であるかどうかを判断するために使用します。多くの場合、企業が信頼する認証局(CA)から発行されたものです。 - クライアント証明書:

サーバーが、接続を試みているクライアントが信頼できる端末かどうかを判断するために使用します。これは通常、企業内で発行・管理されます。

2-2-2. 証明書の有効性チェックとセキュリティ

両者が交換された証明書は、次の点を検証されます:

- 発行元(CA)が信頼できるか

- 証明書が有効期限内か

- 失効していないか(CRLやOCSPによる確認)

これらのステップを通じて、EAP-TLSは「なりすましによる不正アクセス」や「偽サーバーへの接続」といった重大なリスクから企業ネットワークを守っています。

EAP-TLSのメリットとデメリット

EAP-TLSは、無線LANやVPNのようなネットワークにおいて高いセキュリティを実現できる認証方式として知られています。

しかし、その高い安全性の裏には導入・運用に関する課題も存在します。

ここでは、EAP-TLSのメリットとデメリットを整理し、導入を検討する際の判断材料として提供します。

3-1. メリット:高いセキュリティと相互認証

EAP-TLSが評価される最大の理由は、クライアントとサーバーの双方が証明書を使って相互に認証するという強固なセキュリティ構造にあります。

これにより、従来のID・パスワード方式では防げない攻撃にも耐性があります。

3-1-1. EAP-TLSの主なメリット

以下のような利点があります:

- 相互認証による信頼性の向上

クライアントとサーバーの両方が証明書を提示することで、なりすましや偽サーバーへの接続を防止できます。 - パスワードレス認証で情報漏えいリスクを軽減

パスワードを使用しないため、パスワードの流出や使い回しによるセキュリティ事故のリスクを排除できます。 - 中間者攻撃(MITM)に強い

TLSによる暗号化と証明書の検証により、通信の盗聴や改ざんを防止できます。 - ゼロトラスト環境との親和性が高い

デバイスベースの認証により、「信頼しない前提」でのアクセス制御が可能となります。

3-1-2. まとめ:EAP-TLSが適しているケース

| 利用ケース | 理由 |

|---|---|

| 企業ネットワーク | 高セキュリティな通信が必要 |

| BYOD環境 | パスワードを使わず端末単位で認証できる |

| ゼロトラスト導入企業 | 信頼できるデバイス認証が可能 |

このように、EAP-TLSはセキュリティ重視の企業ネットワークにおいて、非常に効果的な認証方式です。

3-2. デメリット:証明書管理の複雑さ

一方で、EAP-TLSの導入・運用にはいくつかの課題があります。最大の障壁となるのが「証明書管理」です。

つまり、安全性が高い反面、導入には計画的な証明書発行とライフサイクル管理が不可欠です。

3-2-1. 証明書管理に伴う課題

- 証明書の発行・配布コストがかかる

社内のすべてのデバイスに証明書を発行するには、証明書の自動配布や管理体制の整備が必要です。 - 証明書の有効期限管理が必須

証明書には有効期限があり、期限切れになると認証ができなくなります。更新作業の自動化やアラート機能が重要です。 - 失効対応(CRL・OCSP)の整備

万が一証明書を盗まれた場合などに備え、リアルタイムで失効情報を管理できる仕組みが必要です。

3-2-2. 導入・運用負荷の比較

| 項目 | パスワード認証 | EAP-TLS |

|---|---|---|

| 導入の手軽さ | 高い | 低い(準備が必要) |

| 運用の簡便さ | 比較的簡単 | 複雑(証明書管理が必須) |

| セキュリティ強度 | 中 | 非常に高い |

したがって、EAP-TLSの導入には専用の証明書管理システム(PKI)や、適切な運用ポリシーの策定が必要不可欠です。

EAP-TLSの導入手順

EAP-TLSを導入するには、事前準備から構成、運用まで、いくつかの段階を経る必要があります。

ここでは、EAP-TLS導入のステップを順を追って説明し、成功するためのポイントを紹介します。

4-1. 必要なインフラストラクチャの準備

EAP-TLSを運用するためには、以下のような基盤となるインフラの整備が必要です。

つまり、技術的な環境とセキュリティ体制の両方が求められます。

4-1-1. 導入に必要な主なコンポーネント

| 要素 | 説明 |

|---|---|

| RADIUSサーバー | ユーザー認証を行う中核システム。例:FreeRADIUS、Microsoft NPSなど |

| 認証局(CA) | 証明書の発行・管理を行う機関。社内CAでも外部CAでも可 |

| 証明書管理システム | クライアント証明書の発行・配布・更新を自動化するツール |

| クライアント端末 | EAP-TLSに対応した無線アダプタやOSを持つ端末 |

| アクセスポイント/スイッチ | EAP-TLSをサポートするネットワーク機器 |

4-1-2. 設計段階での考慮点

- どの端末に証明書を発行するか

- BYOD端末に対応するかどうか

- 自社CAを使うか外部CAを利用するか

- 更新時の運用体制

これらを事前に設計しておくことで、後のトラブルを未然に防ぐことができます。

4-2. クライアントおよびサーバーへの証明書の配布

EAP-TLSでは、クライアントとサーバーの双方に証明書をインストールする必要があります。

特に、クライアント側の運用が導入の成否を左右します。

4-2-1. サーバー証明書の設定

- RADIUSサーバーに信頼されたCAから発行された証明書をインストールします。

- 証明書の失効リスト(CRL)やOCSP対応もセットアップしておくと安心です。

4-2-2. クライアント証明書の配布方法

クライアント証明書は、以下のような手段で配布・管理されます。

- 手動配布:小規模環境向け。USBやファイルで直接インストール

- MDM(モバイルデバイス管理)ツール:大規模環境向け。IntuneやJamfなどを利用

- 自動登録機能(SCEP、ESTなど):PKIと連携して自動で証明書を発行・更新

つまり、規模に応じて最適な配布方式を選択することが、EAP-TLSの運用効率に直結します。

4-3. ネットワーク機器の設定

最後に、EAP-TLSを使った認証が実行されるよう、アクセスポイントやスイッチなどのネットワーク機器に設定を行います。

4-3-1. アクセスポイント/スイッチの設定ポイント

- RADIUSサーバーのIPアドレスと秘密鍵(shared secret)を設定

- 802.1X認証を有効化

- EAP方式として「EAP-TLS」を選択

- 必要に応じてVLAN連携やポリシー設定

4-3-2. テストと検証

設定後は、実際にクライアント端末を接続してEAP-TLS認証が正常に動作するか検証します。

ここで証明書の不整合や期限切れがないかを確認しておくと安心です。

EAP-TLSのベストプラクティス

EAP-TLSを安全かつ効率的に運用していくためには、導入後の継続的な管理が欠かせません。

証明書のライフサイクル管理やポリシーの策定、ユーザー教育など、現場で実践すべき運用のコツをここで紹介します。

5-1. 証明書のライフサイクル管理

EAP-TLSの根幹は証明書による認証にあります。したがって、証明書の発行から失効までの一連のライフサイクル管理を徹底することが、安定した運用のカギです。

5-1-1. ライフサイクル管理のステップ

証明書の管理には以下の工程があります:

- 発行(Enrollment)

新しいデバイスやユーザーが利用を開始する際に証明書を発行します。 - 更新(Renewal)

証明書の有効期限が近づいたときに自動または手動で更新します。 - 失効(Revocation)

紛失や退職などで証明書が不要になった場合、速やかに失効させます。 - 監査(Audit)

証明書の利用状況や異常な動作を定期的にチェックします。

5-1-2. 管理を自動化するためのツール例

| ツール名 | 機能 |

|---|---|

| Microsoft Intune | クライアント証明書の自動配布と更新 |

| SCEP/EST | PKI連携による動的な証明書登録 |

| OCSP/CRL | 証明書のリアルタイムな有効性確認 |

このような仕組みを取り入れることで、EAP-TLSの証明書管理を人的ミスなく、効率的に維持できます。

5-2. セキュリティポリシーの策定

EAP-TLSを単に導入するだけでなく、ポリシーレベルでのセキュリティ管理を行うことが、安全なネットワーク運用には重要です。

5-2-1. 策定すべきポリシー項目

- 証明書の発行対象の明確化

誰に、どの端末に証明書を与えるかを明文化しておく必要があります。 - 証明書の有効期限と更新ルール

例えば「有効期間は1年間」「期限1ヶ月前に更新通知」など、明確なルールを定めましょう。 - 端末のセキュリティ基準

証明書を配布する端末が、ウイルス対策ソフトやOSの更新を満たしているかをチェックする基準を設けます。 - 証明書の紛失時対応

迅速に失効処理ができる体制と手順を文書化しておきます。

5-2-2. なぜポリシーが重要なのか

EAP-TLSは技術的には非常に安全ですが、運用ミスやルールの不備がセキュリティホールとなる可能性があります。だからこそ、組織全体でルールを整備し、継続的に見直すことが求められます。

5-3. ユーザー教育とサポート

いくら技術的に優れた認証方式でも、最終的に使うのは「人」です。したがって、EAP-TLSを利用するユーザーへの教育とサポート体制の構築が成功の鍵となります。

5-3-1. ユーザー教育の内容例

- EAP-TLSの基本的な仕組みの説明

- 証明書のインストール方法・更新手順

- 証明書が期限切れや失効になった際の対処法

- 自分の端末がEAP-TLS対応かどうかの確認方法

これらをマニュアルやFAQ形式で提供することで、問い合わせ対応の手間を減らすと同時に、利用者の理解も深まります。

5-3-2. サポート体制の整備

- ヘルプデスクやサポート窓口の設置

- 定期的な通知メールやリマインダーの配信

- EAP-TLSに関するトラブルシューティング集の提供

このようなサポートを事前に整えておくことで、トラブル発生時の混乱を最小限に抑えることができます。

EAP-TLSに関するFAQ

EAP-TLSについて調べる中で、多くの人が共通して抱く疑問をまとめました。

このセクションでは、実際によくある質問に答える形で、EAP-TLSに関する理解をさらに深めていきます。

6-1. EAP-TLSとPEAPの違いは何ですか?

EAP-TLSとPEAP(Protected EAP)は、どちらも無線LANやVPNなどで使われるEAP(拡張認証プロトコル)の一種ですが、その仕組みと安全性には大きな違いがあります。

6-1-1. EAP-TLSとPEAPの比較表

| 項目 | EAP-TLS | PEAP |

|---|---|---|

| 認証方式 | クライアント+サーバーの証明書による相互認証 | サーバー証明書+ユーザー名/パスワード |

| セキュリティ強度 | 非常に高い | 中程度 |

| クライアント証明書の必要 | 必須 | 不要 |

| 管理の複雑さ | 高い(証明書配布・管理が必要) | 低い(導入しやすい) |

つまり、EAP-TLSは最も安全な認証方式ですが、導入や管理に手間がかかるという特徴があります。

一方、PEAPは導入が簡単で、パスワードベースの環境に適しています。

6-2. EAP-TLSの導入に必要な証明書の種類は?

EAP-TLSを導入するには、少なくとも2種類の証明書が必要になります。それぞれの役割を正しく理解することが、トラブルを防ぐポイントです。

6-2-1. 必要な証明書の一覧

| 証明書の種類 | 利用目的 | 配布対象 |

|---|---|---|

| サーバー証明書 | RADIUSサーバーの正当性を証明 | RADIUSサーバー |

| クライアント証明書 | クライアント端末の正当性を証明 | 各ユーザー端末 |

| ルートCA証明書 | 信頼できる認証局を証明 | クライアントおよびサーバーにインストール |

6-2-2. 証明書取得の注意点

- 信頼性のあるCA(認証局)から発行されたものを使用する

- 有効期限や失効管理(CRL/OCSP)を考慮する

- クライアント証明書は端末ごとに異なるものを用意する

これらを適切に管理することで、EAP-TLSの強固なセキュリティを維持することができます。

6-3. EAP-TLSの一般的なトラブルシューティング方法

EAP-TLSは高いセキュリティを誇りますが、構成や証明書管理が複雑なため、接続トラブルが発生することも少なくありません。

以下は、よくある問題とその対処方法です。

6-3-1. よくあるトラブルと対策

| 症状 | 原因 | 解決策 |

|---|---|---|

| 認証に失敗する | 証明書が無効、期限切れ、または不一致 | 有効な証明書を再発行し、正しいCA証明書を確認 |

| サーバーが証明書を受け入れない | クライアント証明書が信頼されていない | クライアント証明書が正しいCAで発行されているか確認 |

| クライアントが接続できない | ネットワーク設定ミスやRADIUS未接続 | アクセスポイントとRADIUSの設定を再確認 |

6-3-2. トラブルを未然に防ぐために

- 証明書の有効期限を定期的にチェック

- 更新・失効の自動化ツールの導入

- ログ(RADIUSログ、OSログ)を活用した分析

このような対策を講じることで、EAP-TLSを安定的に運用し続けることが可能になります。

IT資格を取りたいけど、何から始めたらいいか分からない方へ

「この講座を使えば、合格に一気に近づけます。」

- 出題傾向に絞ったカリキュラム

- 講師に質問できて、挫折しない

- 学びながら就職サポートも受けられる

独学よりも、確実で早い。

まずは無料で相談してみませんか?