「EAPOLって何?設定が難しそう…」そう感じたことはありませんか?

ネットワーク認証の現場では、EAPOLとIEEE 802.1Xは欠かせない存在ですが、その仕組みや設定方法、トラブル時の対応まで理解するのは簡単ではありません。

この記事では、初心者にもわかりやすくEAPOLの基本から応用、そして最新の動向までを丁寧に解説します。

ネットワーク認証に不安のある方、EAPOLを使いこなしたい方に向けた、実践的かつ安心のガイドです。

この記事は以下のような人におすすめ!

- EAPOLとは何か知りたい人

- なぜEAPOLが必要なのかが分からない

- IEEE 802.1XとEAPOLの違いや関係がよくわからない

EAPOLの基礎知識

1-1. EAPOLとは何か

EAPOL(EAP over LAN)は、ネットワークの認証プロトコル「EAP(拡張認証プロトコル)」をLAN環境で使用するための通信プロトコルです。

特に、有線LANや無線LANにおけるセキュリティ強化に欠かせない技術であり、企業ネットワークなどでよく利用されています。

つまり、EAPOLは「このユーザーをネットワークに接続しても安全か?」を判断するための情報をやり取りする“橋渡し役”として機能しています。

では、このEAPOLの背景となるEAPについて、もう少し詳しく見ていきましょう。

1-1-1. EAP(拡張認証プロトコル)の概要

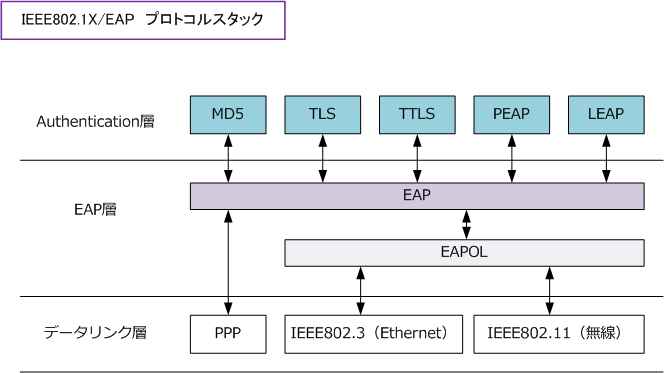

出展「EAPとは」

EAP(Extensible Authentication Protocol)は、その名の通り「拡張可能な認証プロトコル」で、さまざまな認証方式をサポートできる柔軟な仕組みを持っています。

以下のような認証方式と組み合わせて利用されます。

| 認証方式 | 特徴 |

|---|---|

| EAP-TLS | 証明書を使った高セキュリティな認証 |

| EAP-PEAP | パスワードベースで証明書不要(クライアント側) |

| EAP-TTLS | 一部の情報を暗号化して認証を実施 |

| EAP-SIM | 携帯電話のSIMを使った認証 |

EAPは本来、PPP(Point to Point Protocol)上で使われていましたが、LAN環境にも対応させるために開発されたのが「EAPOL」です。

1-1-2. EAPOLの役割と重要性

EAPOLの主な役割は、LAN上で認証に関するメッセージ(EAPパケット)を、端末(クライアント)とスイッチやアクセスポイント(認証制御機器)との間でやり取りすることです。

これは、IEEE 802.1Xというネットワーク認証の仕組みの中で使われます。

なぜEAPOLが重要なのかというと、これがなければ、企業や大学などのネットワークでは「誰でも自由に接続できてしまう」という状態になってしまうからです。

EAPOLがあることで、ネットワークにアクセスする前に「あなたは接続を許可された人ですか?」というチェックが入るため、安全性が確保されるのです。

このように、EAPOLはネットワークセキュリティを支える大切な技術のひとつです。

1-2. IEEE 802.1X認証とEAPOLの関係

IEEE 802.1Xは、ネットワークアクセス制御の標準規格であり、EAPOLと密接に関係しています。

この仕組みにより、ネットワークに接続しようとする端末は、まず認証を受ける必要があります。

そしてその認証をやり取りするために使われるのがEAPOLなのです。

つまり、「IEEE 802.1Xはセキュリティの枠組み」、「EAPOLはその中で認証情報をやり取りする配達役」といったイメージです。

1-2-1. IEEE 802.1Xの基本概念

IEEE 802.1Xは、「ポートベースのアクセス制御」と呼ばれる仕組みです。ネットワーク機器(スイッチやアクセスポイント)は、認証されていない端末に対して通信を制限します。

この仕組みは以下の3つの要素から構成されます:

- サプリカント(Supplicant):認証を受ける端末(例:パソコン、スマホ)

- 認証制御装置(Authenticator):ネットワークへの入り口となる装置(例:スイッチ、AP)

- 認証サーバー(Authentication Server):認証情報をチェックする(例:RADIUSサーバー)

この3者が連携することで、安全なネットワーク接続が実現されます。

1-2-2. EAPOLが果たす役割

EAPOLは、このIEEE 802.1Xのフレームワークの中で、サプリカントと認証制御装置(Authenticator)間の通信に使われます。

具体的には、以下のようなやり取りが行われます。

- 端末がネットワークに接続しようとする

- スイッチやAPがEAPOLを使って「誰ですか?」と尋ねる

- 端末がEAPの認証情報をEAPOLで送る

- 認証制御装置がそれを認証サーバーへ中継する

このように、EAPOLはセキュアなネットワークアクセスを実現するうえで、欠かせない通信プロトコルなのです。

EAPOLの技術的詳細

2-1. EAPOLフレームの構造

EAPOLは、LAN上で認証情報をやり取りするための専用フレームを使用します。

つまり、EAPOLフレームはEAPメッセージをLAN環境でやり取りするための「入れ物」のようなものです。

このフレームの構造を理解することで、トラブルシューティングやセキュリティ対策がよりスムーズになります。

以下で詳しく見ていきましょう。

2-1-1. フレームの各フィールドの説明

EAPOLフレームは、次のようなフィールドで構成されています。

| フィールド名 | サイズ | 説明 |

|---|---|---|

| Protocol Version | 1バイト | 使用しているEAPOLのバージョン(通常1または2) |

| Packet Type | 1バイト | フレームの種類(EAP-Packet、Start、Logoffなど) |

| Packet Body Length | 2バイト | データ本体(Packet Body)の長さ |

| Packet Body | 可変長 | 実際のEAPメッセージなどを含む部分 |

各フィールドの役割は以下のとおりです。

- Protocol Version:通信に使われるEAPOLのバージョンを示します。

- Packet Type:EAP-Packet(認証データのやり取り)、Start(認証開始)、Logoff(認証終了)などの種類があります。

- Packet Body Length:データ部分の長さを表し、Packet Bodyがどれくらいのサイズかを示します。

- Packet Body:実際のEAPメッセージや暗号化鍵などが含まれます。

このように、EAPOLフレームはシンプルな構成ですが、セキュアな通信に欠かせない重要な情報を担っています。

2-2. EAPOLの動作フロー

EAPOLを活用した認証処理は、ネットワークアクセスの安全性を確保するうえで非常に重要です。

ここでは、EAPOLによる認証の流れをステップごとにわかりやすく解説します。

2-2-1. 認証プロセスのステップバイステップ解説

IEEE 802.1XとEAPOLを使った認証フローは、以下のように進みます。

- 端末がネットワークに接続

- クライアント(サプリカント)がLANに接続すると、認証が完了するまで通信は制限されます。

- EAPOL-Startの送信

- クライアントが接続の意志を示し、EAPOL-Startフレームを送信します。

- EAP-Request/Identityの受信

- 認証装置(スイッチやAP)が「あなたは誰ですか?」というリクエストを送ります。

- EAP-Response/Identityの送信

- クライアントがユーザー名やIDを返します。

- RADIUSサーバーとの認証処理

- 認証装置がRADIUSサーバーにEAPメッセージを転送し、認証プロセスが始まります。

- EAP Success / Failure の応答

- 認証に成功すると「EAP-Success」、失敗すると「EAP-Failure」が返されます。

- ネットワークアクセスの制御

- 成功した場合、認証装置がポートを開放し、端末がネットワークへアクセスできるようになります。

この一連のステップにより、不正なアクセスを防ぎ、セキュアなネットワーク接続を実現するのがEAPOLの大きな役割です。

EAPOLの実装と設定

EAPOLを活用するには、クライアント端末とネットワーク機器の両方において適切な設定が必要です。

EAPOLは、単にプロトコルとして存在するだけでなく、ネットワークセキュリティの仕組みの中で実際に「動作」するために設定が欠かせません。

ここでは、クライアント側とネットワーク機器側それぞれの設定方法を、OSごとにわかりやすく解説していきます。

3-1. クライアント側の設定

クライアント側の設定は、ユーザーが日常的に利用する端末であるWindowsやmacOSなどで行います。これにより、EAPOLを使ってネットワーク認証に参加できるようになります。

3-1-1. Windowsでの設定方法

Windowsでは、IEEE 802.1X(EAPOL)を使った認証は比較的簡単に設定できます。以下は、有線LANでEAPOL認証を有効にする手順の一例です。

【手順】

- 「ネットワークと共有センター」を開く

- 「アダプターの設定の変更」をクリック

- 対象のネットワークアダプターを右クリックして「プロパティ」を選択

- 「認証」タブを開き、「IEEE 802.1X 認証を有効にする」にチェック

- 「ネットワーク認証方法」で使用するEAPタイプを選択(例:EAP-MSCHAPv2、スマートカードなど)

- 必要に応じてユーザー名やパスワードを設定

これでWindows端末は、EAPOLによるネットワーク認証に対応できます。

3-1-2. macOSでの設定方法

macOSでも802.1Xによる認証(つまりEAPOL)を利用することが可能です。

ただし、GUIでの設定がWindowsほど詳細に表示されないため、構成プロファイルを使った設定が推奨される場合もあります。

【基本的な設定手順】

- 「システム設定」 > 「ネットワーク」を開く

- 対象の有線またはWi-Fiネットワークを選択

- 「802.1X」タブが表示されていれば、設定を選択

- 使用する認証方式(EAP-TLS、PEAPなど)を選択

- 必要に応じて証明書や資格情報を入力

また、企業や教育機関では、Apple ConfiguratorやMDM(モバイルデバイス管理)を使ってEAPOL設定を一括配布するケースもあります。

3-2. ネットワーク機器側の設定

EAPOLを使った認証を実現するには、スイッチやアクセスポイントなどのネットワーク機器にも対応した設定が必要です。

つまり、ネットワークの入り口である機器が、接続要求を受け取り、認証サーバーにリレーできるようにしておく必要があります。

3-2-1. スイッチやアクセスポイントでの設定ポイント

以下に、ネットワーク機器側でEAPOL(IEEE 802.1X)認証を有効化する際の基本的な設定項目を紹介します。

【主な設定内容】

- 802.1X認証の有効化:対象ポートまたはSSIDに対してEAPOLを有効にする

- 認証モードの設定:Single Host(1台だけ認証)かMulti Host(複数台接続可能)などを選択

- RADIUSサーバー情報の設定:

- サーバーのIPアドレス

- シークレットキー(認証時に使用)

- ポート番号(通常1812など)

- 再認証インターバルの設定:一定時間ごとに再認証を行うかどうかの設定

【設定例(Ciscoスイッチの場合)】

interface FastEthernet0/1

switchport mode access

authentication port-control auto

dot1x pae authenticator

このように、EAPOLを機能させるには、クライアントとネットワーク機器の双方に正しい設定が求められます。だからこそ、設計段階から一貫したポリシーと認証方式の選定が重要になります。

EAPOLに関連する一般的な問題と解決策

EAPOL(EAP over LAN)を利用したネットワーク認証では、接続がうまくいかない、デバイスが認証されないといったトラブルが発生することがあります。

こうした問題は、企業ネットワークの運用において非常に厄介です。

しかし、原因を正しく理解すれば、適切な対応が可能です。

このセクションでは、EAPOLに関連するよくある問題とその解決策を、具体例を交えて解説します。

4-1. 認証失敗時のトラブルシューティング

EAPOL認証で失敗したとき、焦らず原因を一つずつ切り分けることが大切です。認証の失敗には、設定ミス・通信障害・認証情報の誤りなど、さまざまな要因が考えられます。

4-1-1. よくあるエラーメッセージとその対処法

EAPOL認証が失敗した場合、OSやRADIUSサーバーのログにエラーメッセージが表示されることがあります。以下は代表的なエラーとその原因・対処法の例です。

| エラーメッセージ | 原因 | 対処法 |

|---|---|---|

| “Authentication failed” | パスワードや証明書の不一致 | 資格情報を再確認 |

| “No response from RADIUS server” | RADIUSサーバーとの接続不可 | IP・ポート・共有キーを確認 |

| “EAPOL-Start not received” | クライアントが認証を開始していない | NICドライバや設定の確認 |

| “Supplicant not configured” | クライアント側のEAPOL設定が無効 | 802.1X認証を有効にする |

このように、エラーメッセージには解決のヒントが含まれていることが多いため、見落とさないようにしましょう。

4-1-2. ログの確認方法と解析ポイント

トラブルの原因を突き止めるには、ログの確認が不可欠です。

EAPOLのトラブルシューティングでは、以下のログが特に重要です。

【確認すべきログ】

- クライアントのイベントログ(Windows):

Event Viewer→SystemまたはSecurity - macOSのログユーティリティ:

Consoleアプリを使って、Wi-Fi や EAP 関連ログを確認 - RADIUSサーバーのログ:FreeRADIUSやWindows NPSのログ出力

- スイッチ/アクセスポイントのログ:CLIやWeb管理画面から取得可能

【解析ポイント】

- EAPOL-Startが送信されたかどうか

- RADIUSサーバーへの接続有無

- 認証方式(EAP-TLS, PEAPなど)の一致

- 鍵交換が失敗していないか

つまり、ログにはトラブルの「足跡」が記録されており、これをたどることで迅速な解決が可能となります。

4-2. 古いデバイスとの互換性問題

EAPOLを導入した際に直面しやすいのが、「古いデバイスが認証に対応していない」問題です。特にIoT機器やレガシーPCなどは802.1X非対応であるケースが多く、認証に失敗することがあります。

4-2-1. IoTデバイスやレガシーデバイスの対応策

こうした非対応デバイスに対しては、いくつかの現実的な対処方法があります。

【対応策】

- MACアドレス認証(MAC Authentication Bypass: MAB)

- 認証の代わりにMACアドレスでアクセスを許可

- スイッチ側でMACをホワイトリスト化

- VLANによる隔離

- 認証できない端末を自動で隔離VLANに移動させ、限定的な通信のみ許可

- 認証バイパス設定

- 特定ポートや端末に対して802.1Xを無効化(セキュリティリスクに注意)

- 認証ゲートウェイの導入

- IoT向けに簡易認証やトークン認証を提供する中継装置を使う

このように、EAPOLに非対応な端末に対しても柔軟なネットワーク設計を行うことで、セキュリティと利便性を両立させることが可能です。

セキュリティ上の考慮点

EAPOL(EAP over LAN)は、ネットワークの入り口で認証を行う仕組みとして非常に有効ですが、誤った運用や設定ミスがあると、かえってセキュリティリスクを招く原因にもなりかねません。

つまり、「EAPOLを導入すれば絶対に安全」というわけではなく、適切な対策とベストプラクティスを踏まえることで、真の効果を発揮します。

このセクションでは、EAPOLに関する代表的なセキュリティリスクと、その対策・予防策について解説します。

5-1. EAPOLに関連するセキュリティリスク

EAPOLはLAN上でEAPメッセージを中継するプロトコルであるため、悪意ある攻撃者が物理的にネットワークへアクセス可能な場合には、以下のようなリスクが発生します。

- 中間者攻撃(Man-in-the-Middle, MITM)

- EAPOLフレームの偽装(なりすまし)

- DoS攻撃による認証妨害

- クライアントのEAP情報の漏洩

とくに、物理的にアクセスできる環境(会議室や共用スペースなど)では、こうしたリスクが現実のものとなり得ます。

5-1-1. 中間者攻撃への対策

中間者攻撃とは、攻撃者が認証フローに割り込んで情報を盗んだり、通信内容を改ざんしたりする攻撃です。

EAPOLを利用したネットワークでは、以下のような対策が効果的です。

【中間者攻撃への対策】

- EAP-TLSの導入

- クライアント・サーバー間で証明書を用いた相互認証を行うことで、なりすましや改ざんを防止

- 動的VLANの活用

- 認証結果に応じて自動的に異なるVLANに振り分け、ネットワーク分離を強化

- Port Security機能の活用

- スイッチポートごとに許可されたMACアドレスを制限し、不正端末の接続を防止

- EAPOL再認証の有効化

- 一定間隔で再認証を行い、セッション乗っ取りを防止

このように、EAPOLの仕組みに加えて、ネットワーク機器や認証方式の工夫がセキュリティ向上に大きく貢献します。

5-2. 安全な認証のためのベストプラクティス

EAPOLを使った認証を安全に運用するためには、技術的対策だけでなく、設計や運用の観点からも適切なポリシーが求められます。

したがって、全体的なセキュリティ設計を見直すことも重要です。

5-2-1. 強固な認証方式の選択

EAPOLの効果を最大限に発揮するためには、「どのEAP方式を使うか」が非常に重要です。以下に代表的な方式とその特徴を整理しました。

| EAP方式 | 特徴 | セキュリティレベル |

|---|---|---|

| EAP-TLS | クライアント証明書必須。最も安全。 | 非常に高い |

| PEAP (EAP-MSCHAPv2) | サーバー証明書のみ使用。導入が容易。 | 中程度 |

| EAP-TTLS | クライアント証明書不要で柔軟性あり | 中〜高 |

| EAP-SIM / AKA | 携帯通信向け。SIMカードを利用 | 高い |

おすすめはEAP-TLSです。

なぜなら、クライアントとサーバーの双方で証明書認証を行うため、成りすましや盗聴に対して非常に強い耐性を持っています。

また、以下の運用もあわせて実施することを推奨します。

- 認証ログの定期的な確認と保管

- クライアント証明書の期限管理と自動更新

- 不正アクセス時のアラート設定

このようなベストプラクティスを組み合わせることで、EAPOLの導入効果を最大化し、組織のネットワークセキュリティを強化することができます。

最新の動向と今後の展望

EAPOL(Extensible Authentication Protocol over LAN)およびIEEE 802.1Xは、ネットワーク認証の分野で重要な役割を果たしてきました。技術の進歩とともに、これらのプロトコルも進化を遂げています。

以下では、最新のアップデートや新しい認証方式の導入状況について詳しく解説します。

6-1. EAPOLおよびIEEE 802.1Xの最新アップデート

近年、EAPOLおよびIEEE 802.1Xに関連する技術は、セキュリティ強化とユーザーエクスペリエンスの向上を目的として、さまざまなアップデートが行われています。

これらのアップデートは、ネットワーク環境の多様化やセキュリティ脅威の高度化に対応するために不可欠です。

6-1-1. 新しい認証方式やプロトコルの導入状況

EAP(Extensible Authentication Protocol)は、その柔軟性から多くの認証方式をサポートしています。

最新の動向として、以下のような新しい認証方式やプロトコルが導入されています。

- EAP-FIDO:FIDO2認証情報を使用した新しいEAP方式で、パスワードレス認証を実現します。これにより、WPA2/3-EnterpriseワイヤレスネットワークやMACSec対応の有線ネットワークで、FIDO2のセキュリティと利便性を活用できます。

- EAP-FAST:Cisco Systems社が開発したプロトコルで、ユーザーIDとパスワード、および対称キーアルゴリズムを使用してトンネル認証プロセスを実現します。

- 柔軟な認証順序設定:IEEE 802.1Xの柔軟な認証機能では、dot1X(IEEE 802.1X認証)、mab(MAC認証バイパス)、webauth(Web認証)の3つの認証方法をサポートしており、各ポートで使用する認証方式やフェールオーバー順を制御できます。

これらの新しい認証方式やプロトコルの導入により、EAPOLおよびIEEE 802.1Xは、より高度なセキュリティと柔軟性を提供し、現代の多様なネットワーク環境に適応しています。

IT資格を取りたいけど、何から始めたらいいか分からない方へ

「この講座を使えば、合格に一気に近づけます。」

- 出題傾向に絞ったカリキュラム

- 講師に質問できて、挫折しない

- 学びながら就職サポートも受けられる

独学よりも、確実で早い。

まずは無料で相談してみませんか?