インターネット上で個人情報や機密データのやり取りが増える現代社会において、セキュリティは不可欠な要素となっています。

その中でも、TLS(Transport Layer Security)はオンライン通信の安全性を確保するための重要なテクノロジーです。

本記事では、TLSの基礎から具体的な活用例までをわかりやすく解説します。

この記事は以下のような人におすすめ!

- TLSとは何か知りたい人

- TLSとはどういう仕組みなのかが分からない人

- SSLとTLSの違いについて知りたい人

TLSとは何か

1-1. TLSの概要

TLSはインターネット上でデータを安全に送受信するためのプロトコルであり、特にウェブブラウザとサーバー間の通信で広く使用されています。

TLSはデータの暗号化、認証、完全性を保証し、セキュリティを提供します。

1-2. TLSの必要性とその背景

インターネットが広く普及するにつれ、個人情報の保護が大きな課題となってきました。

ハッキング技術の進歩により、情報が盗み見られるリスクが増えています。

こうした背景から生まれたのがTLSです。

TLSは、情報がネットワークを通過する際に暗号化することで、その情報を保護します。

暗号化された情報は、送信者と受信者だけが復号(読解)できるため、第三者による情報漏洩を防ぎます。

また、TLSはデータが改ざんされたかどうかを検知する機能も持っています。

TLSの存在は、私たちがインターネットを安心して利用できるようにするための重要な要素です。

特に、個人情報を頻繁にオンラインで取引する現代社会において、TLSの役割はますます重要になっています。

TLSの基礎知識

2-1. SSLとTLSの違い

TLSの前身は「SSL」(Secure Sockets Layer)というプロトコルでした。

SSLは1995年にNetscape社によって開発され、ウェブサイトとブラウザ間で情報を安全にやり取りするための手段として用いられました。

しかし、セキュリティの問題が見つかり、その後のバージョンアップとともに名称が「TLS」へと変わりました。

それでは、SSLとTLSの主な違いは何でしょうか。

2-2. TLSのバージョンとその違い

TLSにもいくつかのバージョンがあり、それぞれに特徴と利点があります。

最初のバージョンであるTLS 1.0は、SSL 3.0から改良されたもので、その後1.1, 1.2, 1.3と改良が重ねられ、セキュリティが強化されてきました。

例えば、TLS 1.2は前バージョンに比べてより高度な暗号化アルゴリズムをサポートし、セキュリティの強化を図っています。

一方、最新バージョンのTLS 1.3は、通信の速度を上げるためにハンドシェイク(接続確立のプロセス)のステップを短縮し、より安全な暗号スイートを採用しています。

2-3. どのようにTLSはデータのセキュリティを保証するのか

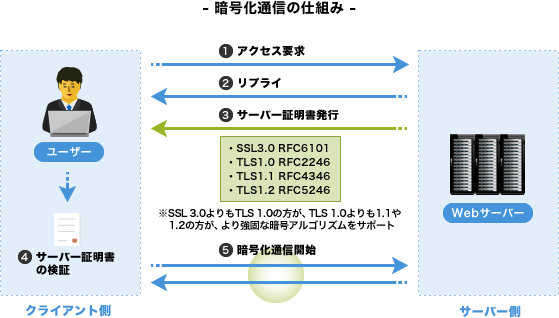

出典「「SSL」にセキュリティ問題が報告されたそうですが、その代替策として挙げられている「TLS」とは何ですか? SSLとの違いは何でしょうか?」

TLSは主に二つのステップでデータのセキュリティを保証します。

一つ目は「ハンドシェイク」で、これは送信者と受信者が通信を開始する前に行う認証と暗号鍵の交換のプロセスです。

このハンドシェイクにより、双方が信頼できる相手であることを確認し、セッションキー(一時的な暗号鍵)を安全に交換します。

二つ目は「データ転送」で、これは実際にデータを送受信する段階です。

データ転送段階では、ハンドシェイクで交換したセッションキーを用いて情報を暗号化し、送受信します。

情報が暗号化されているため、データが途中で盗聴されたとしても、その内容を読み取ることは非常に困難です。

また、送信する情報には「MAC」(Message Authentication Code)という特殊なコードが付けられます。

これは、情報が途中で改ざんされたかどうかを確認するためのもので、受信者がこのMACをチェックすることで、データが改ざんされていないことを確認します。

TLSの具体的な動作プロセス

3-1. ハンドシェイクプロセスの概要

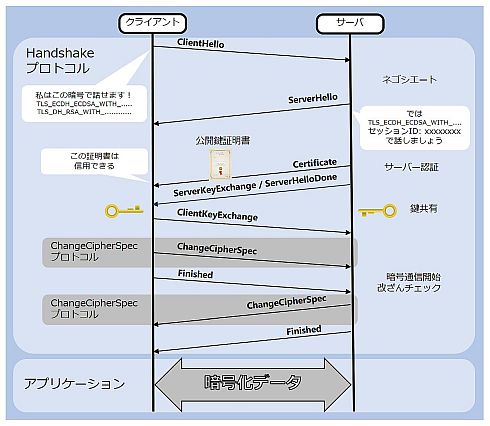

出典「組み込み技術者向けTLS1.3基礎解説(前編):まずはSSL/TLSについて知ろう」

TLSが通信を安全に保つためには、まず「ハンドシェイク」が行われます。

ハンドシェイクは、通信を開始する前の準備段階で、ここでサーバーとクライアント間の認証と、セッションキーの交換が行われます。

ハンドシェイクは大まかに以下のステップで進行します。

- クライアントがサーバーに接続を求める「ClientHello」メッセージを送信します。このメッセージには、クライアントがサポートする暗号スイート(暗号化の方法)と、ランダムなデータが含まれます。

- サーバーが「ServerHello」メッセージを返し、使用する暗号スイートと、さらにランダムなデータをクライアントに送ります。

- サーバーが自分の公開鍵を含む証明書をクライアントに送信します。

- クライアントがサーバーの証明書を検証し、その公開鍵を使用して「プレマスターシークレット」と呼ばれる新たなランダムなデータを暗号化し、サーバーに送信します。

- サーバーとクライアントがそれぞれのランダムなデータとプレマスターシークレットから、セッションキー(共有秘密鍵)を計算します。

これらのステップを経て、サーバーとクライアントは安全に通信を開始できます。

3-2. 暗号化と復号のプロセス

ハンドシェイクが成功すると、次はデータの暗号化と復号のプロセスに移ります。ここで重要なのが、ハンドシェイクで生成された「セッションキー」です。

クライアントがサーバーに情報を送信する際、その情報はセッションキーを使って暗号化されます。暗号化された情報は、インターネットを通じてサーバーに送られ、サーバーでは同じセッションキーを使って情報を復号(元の形に戻)します。

逆に、サーバーがクライアントに情報を送信する際も、同じプロセスが行われます。情報はセッションキーで暗号化され、インターネットを通じてクライアントに送られます。クライアント側でも、同じセッションキーを使って情報を復号します。

この暗号化と復号のプロセスにより、送信される情報は第三者によって読み取られることなく、安全に送受信されます。また、情報が途中で改ざんされた場合、その情報は正しく復号できないため、改ざんが検出されます。

これらのプロセスを通じて、TLSは通信の安全性を確保します。情報の送受信が必要なインターネット上のあらゆる場面で、TLSは重要な役割を果たしています。

TLSの活用例

4-1. ウェブブラウジングとHTTPS

ウェブブラウジングの際、あなたがインターネット上で情報を入力したり、オンラインショッピングをしたりする場面でTLSは重要な役割を果たしています。

具体的には、ウェブサイトがHTTPS(HTTP over TLS)プロトコルを使用していることを確認できます。

HTTPSはウェブサイトとブラウザ間の通信を暗号化し、第三者による情報の盗聴や改ざんを防ぐことができます。

ウェブブラウザがウェブサイトに接続する際、TLSのハンドシェイクプロセスが行われ、セキュアな通信チャネルが確立されます。

4-2. メール送信(SMTP)と受信(IMAP, POP)

TLSはメールの送受信においても重要な役割を果たしています。

具体的には、SMTP(Simple Mail Transfer Protocol)でのメール送信と、IMAP(Internet Message Access Protocol)やPOP(Post Office Protocol)によるメール受信の際にTLSを利用することが一般的です。

メール送信時には、SMTPサーバーとの間でTLSを使用することにより、メールの内容や添付ファイルなどが暗号化され、第三者による情報の盗聴や改ざんを防ぐことができます。

同様に、メール受信時にはIMAPやPOPサーバーとの間でもTLSを使用することにより、メールの受信データが暗号化され、安全にアクセスできます。

TLSを利用したメール送受信は、プライバシーとセキュリティの保護に役立ちます。

4-3. VPN接続

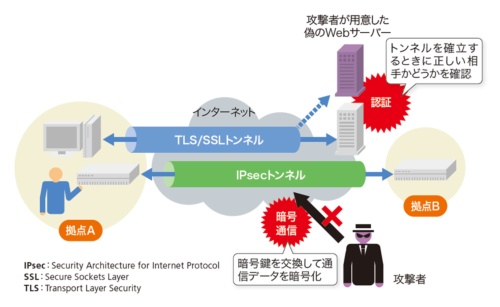

VPN(Virtual Private Network)接続においてもTLSは利用されます。

VPNは、インターネット上で安全な通信トンネルを構築し、ユーザーのデータを暗号化して保護するために使用されます。

TLSは、VPN接続においてセキュリティを強化するための一部として採用されています。通常、VPNクライアントとVPNサーバー間の通信は、TLSプロトコルを使用して暗号化されます。

TLSを使用したVPN接続では、クライアントとサーバー間でハンドシェイクプロセスが行われます。

このハンドシェイクにより、クライアントとサーバーはお互いを認証し、セッションキーを交換します。

このセッションキーを使用して、データの暗号化と復号化が行われます。つまり、VPN接続を通じて送信されるデータは、セッションキーに基づいて暗号化され、宛先のVPNサーバーでのみ復号化されます。

TLSを使用したVPN接続により、インターネット上のデータのセキュリティとプライバシーが向上します。特に、公共のWi-Fiネットワークや企業のリモートアクセスなど、セキュアな通信が必要な場面でVPN接続を活用することで、データの漏洩や不正アクセスから保護されます。

これらの活用例によって、TLSはウェブブラウジング、メール送信と受信、VPN接続など、様々な場面でデータのセキュリティとプライバシーの確保に不可欠な役割を果たしています。

TLSの活用は、私たちのオンライン体験をより安全で信頼性の高いものにしてくれる重要な要素です。

TLSの導入と設定

5-1. サーバー証明書の取得

サーバー証明書は、TLS接続のセキュリティを確保するために必要な要素です。

証明書は信頼できる第三者の認証機関(Certificate Authority)から取得する必要があります。

一般的には、信頼できる認証機関に申請し、サーバーのドメインや組織情報を提供することで証明書を取得します。

証明書の取得にはいくつかの手順があります。まず、証明書の種類(ドメイン証明書、企業証明書など)を選択し、必要な情報を提供します。

次に、認証機関の審査や確認手続きを経て、証明書が発行されます。

発行後は、証明書をサーバーにインストールして設定を完了させることが必要です。

5-2. サーバー証明書の設定

サーバー証明書の設定は、ウェブサーバー(例えば、ApacheやNginxなど)の設定ファイルを編集することで行います。

設定ファイル内で、サーバー証明書のファイルパスやキーの場所を指定します。

一般的には、証明書ファイル(.crtや.pemファイル)と秘密鍵ファイル(.keyファイル)が必要です。

サーバー証明書の設定では、証明書と秘密鍵のパスを指定するだけでなく、証明書チェーン(Intermediate Certificate Authorityが関与する場合)やプロトコルの設定(TLSバージョン、暗号スイートなど)も行います。

設定ファイルの変更後は、ウェブサーバーを再起動することで設定が有効になります。

5-3. クライアントの設定

クライアント側の設定では、ウェブブラウザやメールクライアントなどのソフトウェアを設定します。一般的には、クライアントはサーバーから提供された証明書を信頼する必要があります。

ウェブブラウザでは、サーバー証明書の信頼性を確認するために「信頼されたルート証明書機関」のリストを参照します。このリストには、信頼できる認証機関が含まれており、それらの認証機関によって発行された証明書は自動的に信頼されます。ただし、自己署名証明書など、信頼された認証機関によって発行されていない証明書は、ブラウザが警告を表示することがあります。

メールクライアントでは、SMTPやIMAP、POPの設定においてTLSを有効にする必要があります。これにより、メールサーバーとの通信が暗号化され、セキュリティが確保されます。メールクライアントの設定画面には、通信プロトコルやポート番号、サーバー証明書の受け入れに関するオプションがあります。設定には、サーバーのアドレスや認証情報も含まれます。

クライアントの設定においては、正しい証明書の選択と信頼性の確認が重要です。サーバーが信頼できる証明書を提供している場合は、それを信頼して利用する必要があります。また、自己署名証明書を使用している場合は、その証明書を手動で信頼する手順が必要となります。

TLSの導入と設定は、ウェブサーバーやクライアントのセキュリティを強化する重要なステップです。適切な証明書の取得と設定、クライアントのTLS設定の確認は、通信の暗号化とセキュリティの向上に欠かせません。

TLSの問題点とそれに対する解決策

6-1. パフォーマンスへの影響

TLSは強力な暗号化とセキュリティを提供しますが、その一方で通信のパフォーマンスに影響を与える場合があります。暗号化や復号化の処理には一定の計算負荷がかかり、通信速度が低下する可能性があります。

解決策としては、ハードウェアの性能向上や最適化されたソフトウェアの利用など、TLSの処理を高速化する技術の発展があります。また、より効率的な暗号スイートの選択やセッションの再利用など、設定の最適化もパフォーマンス向上に寄与します。

6-2. 中間者攻撃(MITM)とその防止策

中間者攻撃(MITM)は、TLSのセキュリティを脅かす重大な問題です。

MITM攻撃に対抗するための解決策としては、信頼できる認証局(Certificate Authority)による証明書の発行と検証が重要です。

サーバーは信頼できる証明書を使用し、クライアントは正当な証明書を確認することで、中間者による攻撃を防止できます。

また、公開鍵ピンニングやストリクトトランスポートセキュリティ(HSTS)などのセキュリティ機能の活用も有効です。

これらの技術は、サーバーとクライアントの通信経路の監視や証明書の不正使用を検知し、MITM攻撃に対する保護を提供します。

6-3. 古いバージョンのTLSの問題点と対処法

古いバージョンのTLSはセキュリティの脆弱性を抱えていることがあります。

対処法としては、最新のTLSバージョンへのアップグレードが重要です。

最新のTLSバージョンはセキュリティの改善や脆弱性の修正が行われており、より安全な通信を実現します。

古いTLSバージョンの使用を避けるためには、サーバーとクライアントの両方での設定の確認とアップデートが必要です。

サーバー側では、サポートするTLSバージョンの設定を最新バージョンに更新する必要があります。

一方、クライアント側では、古いTLSバージョンに対応したソフトウェアやブラウザのアップデートを行うことが重要です。

また、古いTLSバージョンのサポートを廃止することも考慮されます。これにより、セキュリティの向上と安全な通信の促進が図られます。ただし、廃止を行う際には利用者への通知や移行期間の設定など、適切な対応が必要です。

IT資格を取りたいけど、何から始めたらいいか分からない方へ

「この講座を使えば、合格に一気に近づけます。」

- 出題傾向に絞ったカリキュラム

- 講師に質問できて、挫折しない

- 学びながら就職サポートも受けられる

独学よりも、確実で早い。

まずは無料で相談してみませんか?